Инструкция по установке Системы «Атом.Порт»

ОГЛАВЛЕНИЕ

- 1. Требования к подготовке объекта информатизации

- 1.1. Описание типовой инфраструктуры миграции

- 1.2. Требования к серверу Системы «Атом.Порт»

- 1.3. Требования к рабочим станциям

- 1.4. Требования к сетевой инфраструктуре

- 2. Установка программного обеспечения Системы «Атом.Порт»

- 2.1. Установка сервера Системы «Атом.Порт»

- 2.1.1. Установка главного сервера («мастера») на виртуальную машину

- 2.1.2. Установка промежуточного сервера («синдика») на виртуальную машину

- 2.2. Установка клиента Системы «Атом.Порт»

- 3. Проверка работоспособности Системы «Атом.Порт»

1. Требования к подготовке объекта информатизации

1.4. Требования к сетевой инфраструктуре

↓ 1.4.1. Общие требования

↓ 1.4.2. Настройка сервера DHCP

↓ 1.4.3. Настройка антивирусных систем и систем предотвращения вторжений

1.4.1. Общие требования

Для ввода рабочей станции в домен после перевода на использование отечественной ОС необходимо наличие сетевой доступности контроллеров домена.

Должно отсутствовать клиентское оборудование, подключённое к рабочей станции в режиме моста (например, IP-телефоны).

Сетевые коммутаторы должны позволять использование нескольких клиентских MAC-адресов на одном физическом интерфейсе.

Для обеспечения работоспособности функции отслеживания онлайн-статуса рабочей станции при организации сетевого взаимодействия между сервером и рабочей станцией не должно применяться преобразование сетевых адресов (NAT).

Для выполнения работ по миграции и обслуживанию к серверу управления миграцией должен быть организован внешний доступ при помощи технологии VPN. Доступ может быть организован средствами сервера управления миграцией в случае согласования соответствующих разрешающих правил сетевого доступа.

Ключевое влияние на скорость процессов миграции оказывает скорость обмена данными между рабочей станцией, с одной стороны, и сервером управления миграцией и файловым хранилищем – с другой стороны.

Основными факторами, определяющими скорость обмена, являются:

- пропускная способность дисковых подсистем рабочих станций, сервера управления миграцией и хранилища;

- пропускная способность сегментов сети между рабочей станцией и сервером управления миграцией, рабочей станцией и файловым хранилищем, включая сетевые интерфейсы сервера, хранилища и рабочей станции, а также всё коммутационное оборудование, образующее соответствующий сегмент сети.

В качестве правила расчёта необходимой пропускной способности следует принять, что 100 Мбит/c пропускной способности необходимо на каждые три рабочие станции, одновременно участвующие в процессах миграции.

1.4.2. Настройка сервера DHCP

Для рабочих станций, получающих сетевые параметры по протоколу DHCP, необходимо выполнение следующих условий:

- рабочие станции, переводимые на отечественную ОС, должны быть объединены в один широковещательный домен для обеспечения корректного функционирования сервисов, предоставляемых сервером управления миграцией;

- в случае распределения рабочих станций, переводимых на отечественную ОС, и сервера управления миграцией по разным широковещательным доменам, на коммутационном оборудовании Заказчика должна быть настроена пересылка широковещательных UDP-пакетов, в том числе, пересылка DHCP-запросов (Relay Option 82 по стандарту RFC 3046);

- пул IP-адресов сервера DHCP должен быть достаточным для выдачи всем рабочим станциям и создаваемым виртуальным машинам.

1.4.3. Настройка антивирусных систем и систем предотвращения вторжений

↓ 1.4.3.1. Пример настройки исключений антивирусных продуктов Dr.WEB

↓ 1.4.3.2. Пример настройки исключений антивирусных продуктов Касперского

Имена и полные пути файлов, номера портов TCP и UDP, используемых компонентами Системы «Атом.Порт», должны быть добавлены в списки исключений систем защиты информации от несанкционированного доступа и антивирусных систем, используемых на рабочих станциях.

1.4.3.1. Пример настройки исключений антивирусных продуктов Dr.WEB

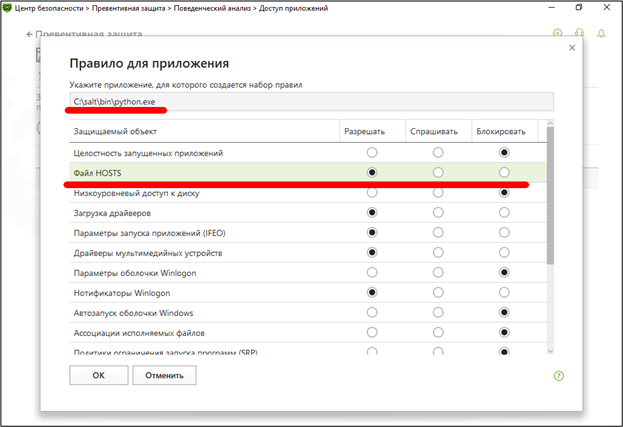

- Открыть «Dr.WEB →Центр безопасности → Превентивная защита →Поведенческий анализ», перейти на вкладку «Доступ приложений».

Добавить новое правило: указать приложение „C:\Program Files\Salt Project\Salt\bin\python.exe “, отметить флажок «Разрешить» для объекта «Файл HOSTS», нажать «ОК» (Рисунок 2).

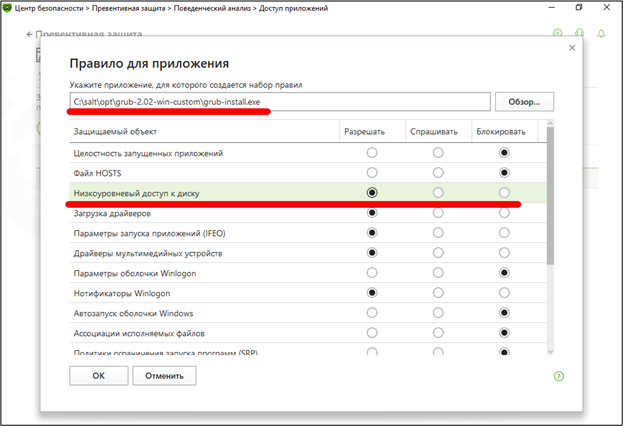

Рисунок 2 – Добавление правила для приложения python.exe - Добавить новое правило: указать приложение „C:\salt\opt\grub2\grub-install.exe“, отметить флажок «Разрешать» для объекта «Низкоуровневый доступ к диску», нажать «ОК» (Рисунок 3).

Рисунок 3 – Добавление правила для приложения grub-install.exe - В окне правил поведенческого анализа отображаются добавленные правила (Рисунок 4).

Рисунок 4 – Правила доступа приложений

1.4.3.2. Пример настройки исключений антивирусных продуктов Касперского

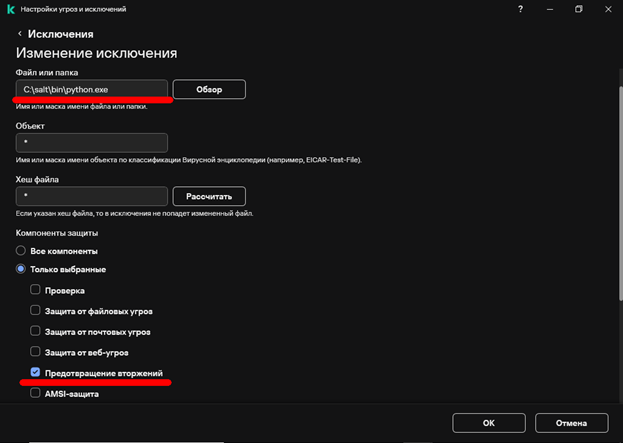

- Открыть «Kaspersky →Настройка → Угрозы и исключения → Настроить исключения».

Добавить новое правило: в поле «Файл или папка» указать „C:\Program Files\Salt Project\Salt\bin\python.exe “, отметить в компонентах защиты «Предотвращение вторжений», статус «Активно», нажать «ОК» (Рисунок 5).

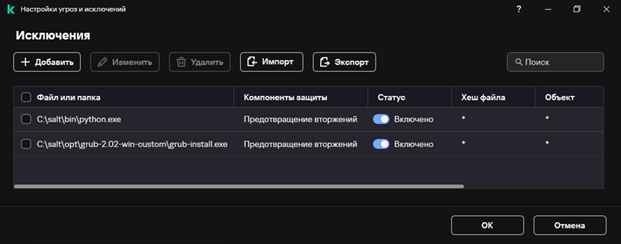

Рисунок 5 – Добавление исключения для приложения python.exe - Добавить новое правило: в поле «Файл или папка» указать „C:\salt\opt\grub2\grub-install.exe“, отметить в компонентах защиты «Предотвращение вторжений», статус «Активно», нажать «ОК» (Рисунок 6).

Рисунок 6 – Добавление исключения для приложения grub-install.exe - В окне исключений отображаются добавленные исключения (Рисунок 7).

Рисунок 7 – Добавленные исключения